ゼロトラストを学ぶシリーズ2回目です。

今回はゼロトラストの標準として位置づけられるNIST SP800-207を読み解きながら、ゼロトラストの定義と概念について理解を進めていきます。

第1回で述べたように、ゼロトラストセキュリティとは、ゼロトラスト=何も信頼しないことをベースとしたセキュリティ対策の概念です。

また、概念であるがゆえに、その実装方法は製品やベンダーによって異なり、特定の製品やソリューションを導入したとしても、ゼロトラストセキュリティを実現できるとは限りません。

では、何をもってゼロトラストセキュリティを実現したと判断できるのでしょうか。

そこで参考になるのが、NIST(National Institute of Standards and Technology/アメリカ国立標準技術研究所)が発行している技術文書「SP800-207 Zero Trust Architecture」です。

今回は、ゼロトラストの標準と位置づけられる NIST SP800-207 から、ゼロトラストの定義や前提事項などを見ていきます。

NIST SP800-207 とは

「SP800-207 Zero Trust Architecture」はNIST(National Institute of Standards and Technology/アメリカ国立標準技術研究所)が発行している技術文書です。

■NIST SP800-207 Zero Trust Architecture

https://csrc.nist.gov/publications/detail/sp/800-207/final

■PwCコンサルティングによる日本語訳

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/zero-trust-architecture-jp.html

SP800-207 はその文書の内容について冒頭で以下のように述べています。

要旨

本文書では、ゼロトラストアーキテクチャの概念的な定義を含み、ゼロトラストが企業の全体的な情報技術セキュリティ態勢を改善する可能性のある一般的な展開モデルとユースケースを示している。

対象読者

本文書は、企業のセキュリティアーキテクト向けにゼロトラストを説明することを目的としている。民間の分類されていないシステムに対するゼロトラストの理解を助け、ゼロトラストセキュリティの概念をエンタープライズ環境に移行して展開するためのロードマップを提供することを意図している。組織のサイバーセキュリティ管理者、ネットワーク管理者、責任者は、本文書からゼロトラストとゼロトラストアーキテクチャについての洞察を得ることができる。

引用:PwCコンサルティングによる日本語訳

このようにSP800-207 は、ゼロトラストの概念を理解し、どのようにしてエンタープライズ環境へ展開していけばよいのかを考える上で大変参考になる文書となっています。

SP800-207の概要

SP800-207の構成

SP800-207は全7章で構成されています。

| 章 | タイトル | 内容 |

|---|---|---|

| 1 | 序章 | ゼロトラストの背景や歴史 |

| 2 | ゼロトラストの基本 | 用語定義、前提条件、ゼロトラストの考え方(理念)など、基本的な概念 |

| 3 | ゼロトラスト・アーキテクチャの論理的構成要素 | ネットワーク・システム構成など、技術的な内容 |

| 4 | 導入シナリオ/ユースケース | リモートワーク、マルチクラウド、ゲストネットワークなど、さまざまな展開シナリオや事例を紹介 |

| 5 | ゼロトラスト・アーキテクチャに関連する脅威 | セキュリティに関する7つの脅威 |

| 6 | ゼロトラスト・アーキテクチャと既存の連邦ガイダンスとの連携の可能性 | 米国政府のガイダンスとの整合性や関連性 |

| 7 | ゼロトラスト・アーキテクチャへの移行 | 現状ネットワークからの移行方法として、ピュアZTA/ハイブリッドZTAを紹介 |

| 付録A | 略語 | 略語の説明 |

| 付録B | ZTAにおける現状のギャップの指摘 | 文書作成過程に行った調査結果やフィードバック |

PwCによる日本語訳版で50ページとなっており、すべて読むとかなりの時間がかかります。

以下に重要なポイントを紹介していきますので、より詳しく知りたいポイントがあればSP800-207の本文を読んでみてください。

ゼロトラストの定義

SP800-207では、ゼロトラストをどのように定義しているのでしょうか。

第2章にて以下のように述べられています。

ゼロトラストは、リソースの保護に焦点を当てたサイバーセキュリティのパラダイムであり、信頼は決して暗黙のうちに与えられるものではなく、継続的に評価されなければならないという前提に基づいている。

第1回にて、「ゼロトラスト=すべてを信頼しない」と述べましたが、具体的には「暗黙的に信頼するのではなく、すべてのものに対し継続的な評価を行い信頼してもよいかを判断する」と言えそうです。

また、「ゼロトラスト」と「ゼロトラスト・アーキテクチャ」の言葉の定義の違いも述べらています。

ゼロトラスト(ZT)とは、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことである。

ゼロトラスト・アーキテクチャ(ZTA)とは、ゼロトラストの概念を利用し、コンポーネントの関係、ワークフロー計画、アクセスポリシー等を含むサイバーセキュリティ計画のことである。

このように、ゼロトラスト(ZT)は、情報システムやサービスにおいて不確実性を最小化=安全性/確実性を最大化するための考え方やアイデアであり、ゼロトラスト・アーキテクチャ(ZTA)はZTを利用した企業や組織への具体的な実装であると解釈できるでしょう。

ゼロトラストの7つの原則

色々な書籍などで「ゼロトラストの7つの原則」として紹介されている考え方がありますが、これはSP800-207の第2章に記載されている、「ゼロトラストの基本的な考え方」を基にしています。

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 企業リソースへのアクセスは、セッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- すべての資産の整合性とセキュリティ動作を監視し、測定する

- すべてのリソースの認証と認可を動的に行い、アクセスが許可される前に厳格に実施する

- 資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

ネットワークの前提条件

企業ネットワークにゼロトラスト・アーキテクチャを実装する際には、以下の前提条件に基づく必要があると述べています。

- 企業のプライベートネットワークは、暗黙のトラストゾーンとみなさない

- ネットワーク上のデバイスは、企業が所有していないか、構成可能なものではない場合がある

- どんなリソースも本質的に信頼されるものではない

- すべての企業リソースが企業のインフラストラクチャ上にあるわけではない

- リモートの企業主体と資産は、ローカルネットワークの接続を完全に信頼できない

- 企業のインフラストラクチャと非企業のインフラストラクチャとの間で移動する資産とワークフローには、一貫したセキュリティポリシーが必要

ゼロトラスト・アーキテクチャの構成要素

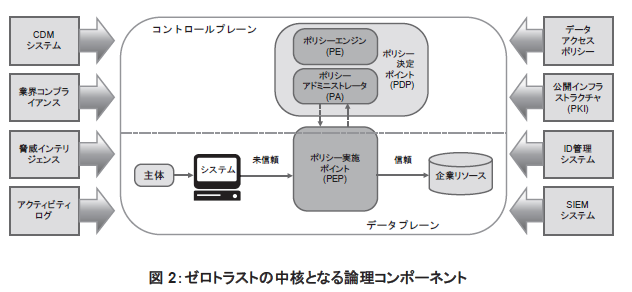

P800-207では第3章にてゼロトラスト・アーキテクチャの中核となる論理コンポーネントと、それらの相互作用を表す概念フレームワークを示しています。

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/zero-trust-architecture-jp.html

以下に、これらの構成要素の中で特徴的なものをいくつかピックアップして解説します。

- ポリシーエンジン(PE)

企業のポリシーに基づいてリソースへのアクセスを許可または拒否したりするためトラストアルゴリズムを入力として使用し、指定された主体のリソースへのアクセスを許可するための最終的な決定を行います。 - ポリシーアドミニストレータ(PA)

PEの決定に従い、セッションの許可/拒否、リクエストの承認/却下などを実行します。 - ポリシー実施ポイント(PEP)

PAと通信して、リクエストを転送したり、PAからのポリシーの更新を受信したりします。通信経路上のゲートウェイやクライアント側で稼働するエージェントなど、主体と企業リソース間の接続を有効にし、監視し、最終的に接続を終了する役割を担います。

これらの構成要素はあくまでも論理的な構成要素であり、必ずしもそれぞれが固有のシステムである必要はなく、あるいは複数のシステム要素から構成されてもよいとしています。

記の各論理コンポーネントに対応する具体的なソリューション(製品やサービス)については、次回以降で解説する予定です。

おわりに

いかがでしたでしょうか。今回は NIST SP800-207 の概要をご紹介しました。

今回概要に触れた「3章 ゼロトラスト・アーキテクチャの論理的構成要素」以降も、「4章 導入シナリオ/ユースケース」では、モデルとなる企業や組織を用いて、一般的な課題や考慮すべき点に対するゼZTAの適用シナリオが解説されています。これらの中に自組織に近いケースがあれば、導入を検討する際の具体的なイメージを持つことができると思います。

ゼロトラストの解説はあらゆるとろで目にするようになりましたが、その中には特定のセキュリティソリューションを導入することでゼロトラストが実現できると考えてしまうようようなものものあります。

ゼロトラストとはなにか?という本質を理解するうえで、SP800-207はたいへん役に立つでしょう。

少し難しい内容も含まれていますが、一通り目を通してみることをお勧めします。